В мессенджере Telegram распространяется новая мошенническая схема, которая позволяет злоумышленникам выводить средства с кошельков жертв благодаря стандарту токенов ERC-2612 на базе Эфириума. Сам стандарт является перспективным шагом навстречу более понятным и простым интерфейсам для обычных пользователей. Однако вместе с этим его интеграция сопряжена с рядом уязвимостей, которыми уже пользуются мошенники. Рассказываем подробнее об их действиях и методах защиты от подобного.

Что такое ERC-2612

Проведение любой операции в сети Эфириума оценивается в единицах газа (gas), который в свою очередь оплачивается в гвей (gwei). Последнее – это наименьшая неделимая частица одной монеты эфира, то есть по сути как сатоши в случае с Биткоином. Перечисленное порой вызывает неудобства при взаимодействии с токенами на базе сети Eth.

Представьте, что на ваш полностью пустой криптокошелёк отправили 500 USDT. Перевести эти средства на другой адрес не получится, поскольку на кошельке нет ETH, которыми получилось бы оплатить газ за такую операцию. Соответственно, пользователю приходится сначала пересылать ETH на первый кошелёк, а уже потом проводить нужную транзакцию.

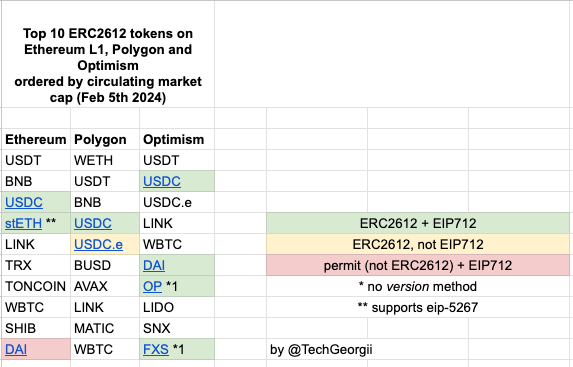

Токены, которые поддерживают стандарт ERC-2612

Впрочем, здесь есть и исключения. Всё же транзакцию можно совершить и без наличия ETH, если смарт-контракт выбранного токена поддерживает механизм делегирования на базе стандарта ERC-20, хотя таких активов крайне мало. Второй способ – включить в блок транзакцию с нулевым газом, но для этого нужно иметь роль валидатора, что не актуально для подавляющего большинства пользователей криптовалют.

Более удобный способ перевода токенов даже без ETH на кошельке вводит стандарт ERC-2612, созданный ещё в 2020 году. Если отбросить технические подробности, работа с этим стандартом состоит из следующих шагов:

- Пользователь выбирает токен по типу USDC на кошельке, за который он хочет оплатить газ;

- Затем пользователь подписывает «доверенность». Эта составляющая операции даёт разрешение смарт-контракту снять указанное количество токенов до заранее прописанного дедлайна;

- Смарт-контракт берёт токены, отправляет их на децентрализованную биржу, меняет на ETH и перечисляет обратно на кошелёк, проводя операции в автоматическом режиме.

Вышеупомянутая «доверенность» подписывается без использования газа с помощью ещё одного стандарта EIP-712. Последний определяет стандартизированный порядок подписи структурированных пакетов данных. Другими словами, EIP-712 позволяет проводить подобные «доверенные» сделки, которые ещё называют мета-транзакциями.

Как мошенники крадут криптовалюты

К сожалению, особенности ERC-2612 можно использовать и для кражи токенов, совместимых с этим стандартом. Накануне с журналистами издания Cointelegraph связался любитель криптовалют, который потерял около 600 долларов в токенах Open Exchange (OX). Он посетил канал якобы разработчика токена OPNX в Телеграме, однако наткнулся на поддельную группу мошенников.

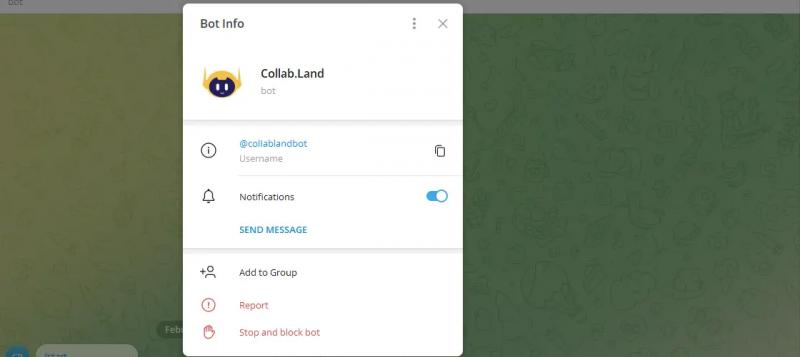

Фейковый профиль бота, который выдавал себя за другую платформу

Когда аноним вошёл в группу, его попросили нажать кнопку для подключения кошелька, таким образом доказав, что он не бот. В результате открылось окно браузера, а жертва подключила свой кошелёк, поскольку не верила, что данная операция может представлять угрозу. К тому же всевозможные подтверждения после присоединения к различным криптосообществам в Телеграме действительно регулярно требуются.

Оказывается, мошенники использовали фейковую версию системы верификации личности Collab.Land, которая применяется в Telegram. В реальности сообщения для подтверждения отправляются с @collablandbot, который пишется с двумя строчными «l». В поддельной версии сообщения отправлял бот @colIablandbot, с заглавной буквой «I», то есть английской «i». В шрифте, который Telegram использует для аккаунтов, эти две буквы выглядят очень похоже.

Пользовательский интерфейс по вредоносной ссылке

Кроме того, кнопка «connect wallet» в подлинных сообщениях Collab.Land отправляет пользователей по ссылке connect.collab.info, которая не содержит тире. А вот в поддельной версии тире есть – адрес читается как connect-collab.info.

После перехода жертвы по ссылке хакер вывел средства, вызвав для этого функцию transferFrom в контракте токена OX. В обычных условиях она может быть вызвана третьей стороной только в том случае, если владелец предварительно проведёт одобрение через отдельную транзакцию и установит лимит расхода. Однако жертва не совершала этих действий.

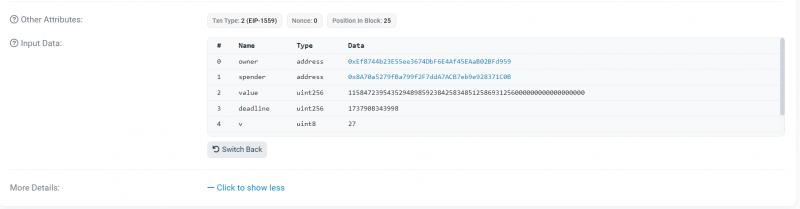

Оказывается, примерно за два часа до перевода злоумышленник вызвал функцию Permit в контракте токена OX, установив себя в качестве «тратящего» средства лице, а аккаунт жертвы – в качестве их «владельца». Он также установил вышеупомянутые значения дедлайна и количества токенов для вывода.

Таким образом можно объяснить, почему злоумышленник смог вывести средства, не обманув владельца при традиционном одобрении токена. Однако это также подразумевает, что хакер обманом заставил владельца подписать сообщение.

После знакомства с этими фактами жертва сообщила, что попыталась подключиться к сайту во второй раз. На этот раз пользователь заметил появление окошка «диалога дополнительной подписи», которое ранее и было подтверждено. Соответственно, в этом и заключалась идея обмана.

Структура функции Permit, которую использовал злоумышленник

Разработчики ERC-2612 пытаются воплотить в жизнь прекрасную идею куда более удобного использования криптокошельков. Всё же благодаря малоизвестному стандарту обычным пользователям не пришлось бы разбираться с массой транзакций, токенов и комиссий для перевода средств.

Впрочем, у него есть свои уязвимые места, которые требуют усовершенствования. И как минимум сейчас популяризация нового способа взаимодействия с блокчейном действительно может привести к новым убыткам жертв.

Больше интересного ищите в нашем . Там мы наблюдаем за трендами в блокчейн-индустрии и постепенно готовимся к буллрану.

Источник: 2bitcoins.ru